Апмдз центурион сброс пароля перемычкой

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала - 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

Инновационные решения в области лицензированной разработки, производства и внедрения цифровых информационных систем ЦНИИ ЭИСУ

Семейство СУБД: Заря, Рассвет, Аврора

Рабочее окружение: гарантированный обмен данными, резервное копирование, IP видеосвязь, селекторные видео-совещания, удаленные рабочие столы, оптическое распознавание текста

Средства платформы позволяют создать защищенную, масштабируемую, высокопроизводительную среду для функционирования различных отечественных и зарубежных приложений.

ИТ-фабрика – это территориально-распределенный стенд с настроенным комплексом современных программ-инструментов, реализующих индустриальный подход к производству современного высокотехнологичного ПО.

Организация распределенной разработки не потребует от исполнителя закупки серверного оборудования, специализированного программного обеспечения. Сборка, отладка, тестирование автоматизированы, осуществляются в режиме онлайн с возможностью мнгновенного просмотра результатов.

Программные решения, предназначенные для эффективного управления стратегически важными для организации ресурсами и бизнес-процессами.

Мы создаем и адаптируем наши решения для Министерства обороны, федеральных органов исполнительной власти, государственных компаний/корпораций.

Программный комплекс реализует уникальную технологию DDM ( Distriduted data management - распределённое управление данными).

Данная технология предназначена для создания, обеспечения функционирования и развития АСУ с единой распределенной базой данных (ЕРБД) в сетецентрическом пространстве.

Благодаря технологии DDM интеграция данных разнородных автоматизированных систем управления осуществляется на основе семантических технологий.

"Паутина" – защита от вирусных атак в сетях TCP/IP.

Мобильные удостоверяющие центры – обеспечивают построения системы удостоверяющих центров подтверждения подлинности электронных документов в стационарных и полевых условиях на основе отечественных криптографических алгоритмов.

Система позволяет организовывать хранение геоданных в едином многопользовательском банке данных, с применением технологии многоуровневого доступа к пространственным объектам и информации, в том числе составляющую гостайну, имеющую различные уровни секретности.

Сертификация средств защиты информации

Институт имеет право на выполнение комплексных исследований функциональных свойств следующей продукции на соответствие следующим требованиям информационной безопасности:

- Требования по защищённости от несанкционированного доступа (НСД) к информации;

- На отсутствие не декларированных возможностей (НДВ);

- На соответствие документации (ТУ) и стандартам предприятия;

- На соответствие криптографическим и инженерно-криптографическим требованиям.

Телекоммуникационные услуги

Институт оказывает высококвалифицированные услуги в области разработки и создания защищенных телекоммуникационных систем.

Услуги в сфере экономики

Институт занимается исследованиями проблем развития оборонно-промышленного комплекса, разработкой и сопровождением инвестиционных проектов, экспертными исследованиями в области ценообразования продукции военного назначения.

Услуги в сфере IT

ЦНИИ ЭИСУ - поддерживает стратегию импортозамещения и работает в направлении повышения качества и конкурентоспособности отечественных программных продуктов. Компания разрабатывает собственные технологические платформы для быстрого создания готовых решений без привлечения сторонних специалистов.

Услуги в сфере безопасности

Институт занимается лицензированной Федеральной Службой Безопасности (ФСБ России) и Федеральной службой по техническому и экспортному контролю (ФСТЭК России) деятельностью по предоставлению профессиональных высококвалифицированных услуг в области информационной безопасности и государственной тайны.

Контакты

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала - 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

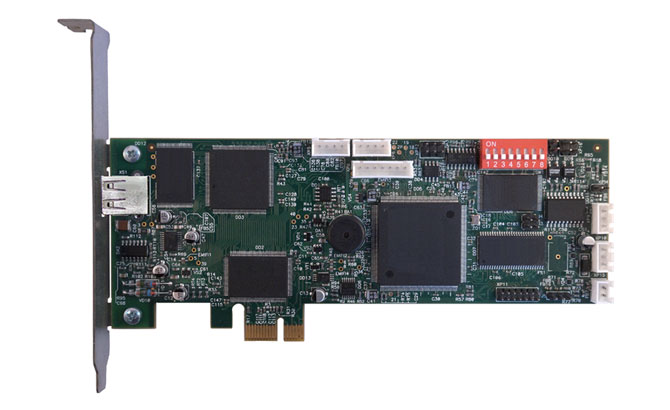

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

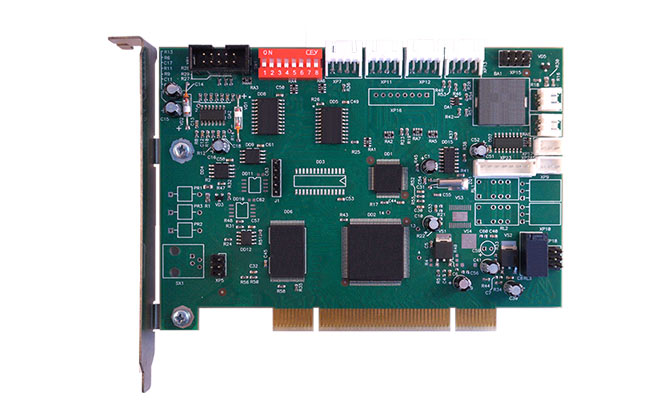

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

АПМДЗ КРИПТОН-ЗАМОК

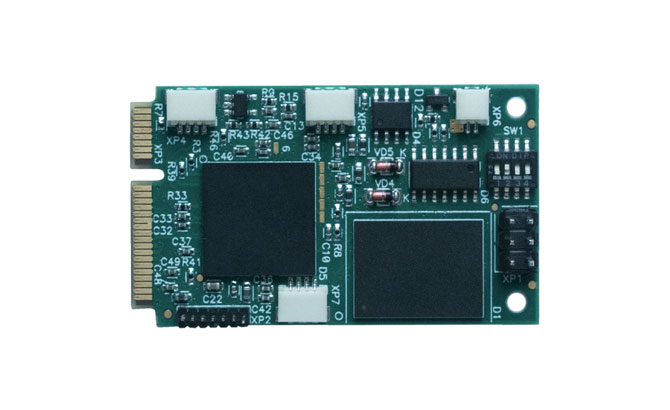

КРИПТОН-ЗАМОК/mini

Модификация изделия для шины Mini PCI-E.

- требования к АПМДЗ - 3Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express Mini Card

АПМДЗ-И/Э

- требования к АПМДЗ - 1Б по ФСБ РФ

- сертификат ФСБ РФ

- специальный интерфейс связи с мат. платой

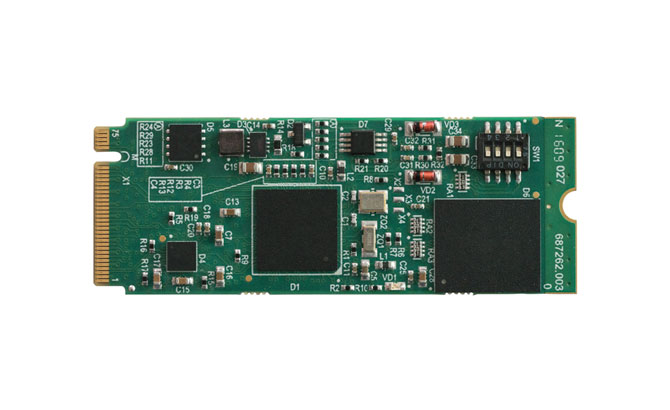

КРИПТОН-ЗАМОК И/М3 (М-526И3/М-526И4)

Устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ - 1А и 1Б по ФСБ РФ

- положительное заключение ФСБ РФ

- интерфейс спецразъем PCI Express M2

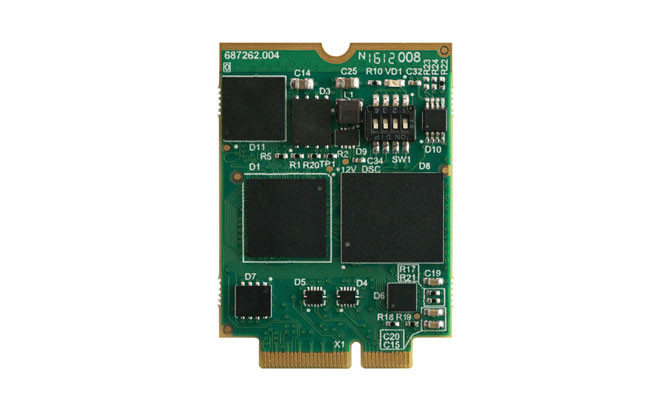

КРИПТОН-ЗАМОК/УМ2 (М-526Е3/М-526Е4)

Новое устройство на базе передовых технологий, обеспечивающее функциональные свойства защиты от несанкционированного доступа к современной вычислительной технике.

- требования к АПМДЗ - 1А/1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

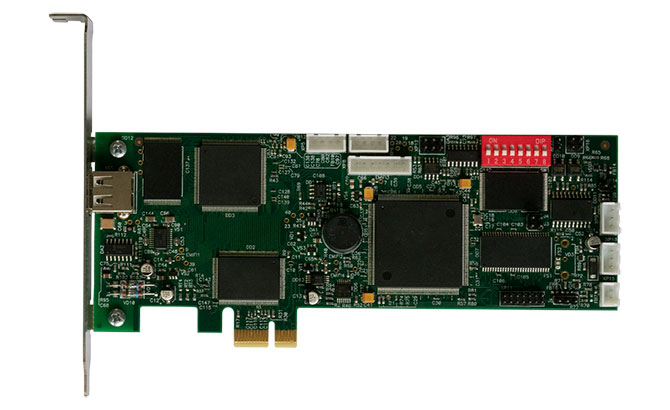

КРИПТОН-ЗАМОК/E (М-526Е1)

АПМДЗ "КРИПТОН-ЗАМОК/E" - модификация изделия для шины PCI Express. В ней реализован ряд новых возможностей, включая удаленное управление.

- требования к АПМДЗ - 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI Express x1

АПМДЗ КРИПТОН-ЗАМОК/К (М-526А)

Многоконтурная модель, предназначенная для создания нескольких контуров безопасности.

- требования к АПМДЗ - 1Б по ФСБ РФ

- сертификат ФСБ РФ

- интерфейс PCI 2.1, 2.2

КРИПТОН-ЗАМОК/У (М-526Б)

АПМДЗ "КРИПТОН-ЗАМОК/У" (М-526Б в составеСРД "КРИПТОН-ЩИТ") - предназначен для работы с модулями криптографической защиты информации.

- идентификацию и аутентификацию пользователей до начала загрузки ОС;

- предотвращение обхода АПМДЗ и загрузки ПЭВМ с любых внешних носителей, кроме штатного носителя;

- регистрацию попыток несанкционированного доступа в журнале событий;

- контроль целостности конфигурации ПЭВМ, ядра и загрузочных модулей ОС, программного обеспечения и данных с поддержкой файловых систем FAT, NTFS, EXT2, EXT3, а также реестра Windows;

- передачу информации о пользователе, прошедшем аутентификацию, в СЗИ поддерживаемой ОС;

- возможность настройки параметров политики безопасности.

В состав АПМДЗ входят следующие компоненты:

- плата АПМДЗ;

- устройство для подключения к плате АПМДЗ аутентифицирующих носителей пользователя (АНП) одного из двух типов (зависит от изделия);

- комплект аутентифицирующих носителей пользователя;

- управляющий кабель RST (зависит от изделия);

- технологическое ПО (загрузочный компакт-диск) для тестирования и подготовки АПМДЗ к инициализации.

- эксплуатационная документация на компакт-диске.

При старте рабочей станции АПМДЗ производит идентификацию и аутентификацию пользователя, обеспечивает блокировку загрузки нештатной копии операционной системы или программ с любых носителей информации, кроме штатного носителя, контроль целостности конфигурации компьютера, программной среды и критических областей. В случае успешной аутентификации и контроля целостности, становится возможной загрузка операционной системы.

В качестве аутентифицирующего носителя пользователя (АНП) используется устройство сенсорной памяти Touch Memory или Электронный ключ пользователя (ЭКП), в зависимости от варианта исполнения изделия. ЭКП – миниатюрный электронный модуль, содержащий память и контроллер, подключаемый через штатный порт USB. АПМДЗ поддерживает до 32-х пользователей и 2 АНП администратора.

АПМДЗ выполняет контроль целостности в соответствии с ГОСТ 28147‑89.

АПМДЗ имеет в своем составе аппаратный датчик случайных чисел (ДСЧ), который используется для генерации кодов доступа, паролей пользователей и другой служебной информации. Кроме того, он доступен для СЗИ поддерживаемой ОС.

В АПМДЗ реализованы аппаратные защищенные часы реального времени, в соответствии с которыми синхронизируются процедуры смены кодов доступа и паролей, а также контролируется несанкционированное изменение часов реального времени ПЭВМ.

Любые попытки несанкционированного доступа до загрузки ОС фиксируются в специальном журнале, который доступен только администратору АПМДЗ. Емкость журнала - 256 событий.

Администратор АПМДЗ может локально управлять пользователями (регистрация и изменение атрибутов), а также выполнять настройку общих параметров работы АПМДЗ. Кроме этого, администратору доступен набор сервисных функций, упрощающих процедуры инициализации и администрирования большого количества ПЭВМ, оснащенных АПМДЗ.

АПМДЗ предназначен для эксплуатации в составе ПЭВМ в соответствии требованиями, предъявляемыми к соответствующему климатическому исполнению, в режиме круглосуточной или сменной работы с возможностью многократного включения и отключения электропитания в течение суток.

Применяется в IBM-совместимых ПЭВМ архитектуры Intel на базе процессора Pentium IV (или выше) или совместимым с ним (группа исполнения 1.1). Системная плата ПЭВМ должна иметь свободный слот расширения стандарта PCI Express. Устройство для подключения аутентифицирующих носителей пользователя (АНП) подсоединяется непосредственно к плате АПМДЗ и выводится на переднюю панель ПЭВМ. Подключение АНП возможно и через USB интерфейс. Блокировка ПЭВМ осуществляется посредством управления сигналом RESET материнской платы.

Применяется в Мобильных ПЭВМ и серверах архитектуры Intel на базе процессора Intel Pentium IV (или выше), выполненная в конструктиве Евромеханика согласно группам исполнения 1.3 УХЛ и имеющая свободный слот расширения стандарта PCI (Rev 2.1, форм-фактор PMC 1.0). Данные ПЭВМ предназначены для установки и работы во временных сооружениях или в кунгах. Диапазон рабочих температур: от -40 до +55°С. Для подключения АНП возможно использовать встроенный интерфейс, а также интерфейс USB.

Центурион является лучшим отечественным модулем доверенной загрузки, предназначенным для работы с государственной и коммерческой тайной из представленных на рынке, потребителями этой техники являются государственные ведомства, госкорпорации, стратегические компании, частный бизнес.

Есть проблема - полковник потерял логин и пароль на вход в МСВС. Я единственный из части, кто хоть как-то разбирается в IT. Необходимо либо сбросить пароль либо зайти без него. В сам компьютер вставлять ничего нельзя, он опечатан. Версия ядра - 2.4.32. Обещали за это 3 увала - очень хотелось бы с девушкой встретиться:) Помогите кто-нибудь! Пытался загрузить через boot single, но тоже требует пароль.

Пароль на grub (или что там есть) установлен?

Если систему не дураки настраивали/устанавливали, то никак.

В сам компьютер вставлять ничего нельзя, он опечатан.

А если по сети попробовать загрузить?

> А если по сети попробовать загрузить?

О! И на bios тоже. Пароль установлен?

>Пытался загрузить через boot single, но тоже требует пароль.

single да, требует. А вот init=/bin/bash нет. Надеюсь, в МСВС его не переименовывали :)

попробуй дать GRUB параметр init=/bin/sh

пароль на BIOS проще подобрать, чем на систему :)

Кстати, там, ЕМНИП, selinux включен, после таких фокусов может потребоваться relabel. Тут не подскажу - не знаю

Спасибо, сейчас попробую

Может я что не так делаю, просто нуб к сожалению. При загрузке жму Tab, вылезает консоль. Там сверху написано так

Если набрать МСВС то грузится обычная система и спрашивает пароль. Если набрать MСВС -init=/bin/bash, то сразу просит пароль, то же самое и с single и с /bin/sh. Может я что-то делаю не так? Или ещё есть какие методы? Чувствую не видать мне увалов. Всем спасибо, кто пытался помочь.

просто init=/bin/sh, без '-'

>> MСВС -init=/bin/bash

init без '-'. Похоже Lilo с установленным паролем, который запрашивается при любых дополнительных параметрах загрузки. Если нет физического доступа к носителям, то остаётся только перебор.

> MСВС -init=/bin/bash

init=/bin/bash

и всё не катит?

Однофигственно, тот же результат, система хочет пароль(

> Однофигственно, тот же результат, система хочет пароль(

А ты можешь сказать, система это или загрузчик? Если загрузчик, то без втыкания чего-нибудь в комп обойтись нельзя.

без МСВС что говорит?

Доступ к настройкам BIOS есть? Возможность загрузки по сети? Сетевуха интегрированная или дискретная?

Если возможности загрузки по сети нет, то я спокоен за российскую армию.

init=/bin/bash - команда просто не выполняется. Подбор нереален - пароль 10-12 символов в разных регистрах. В общем всё ясно, надо узнать, может, разрешат вскрыть комп.

Доступа к BIOS нет, по сети нельзя загрузиться, т.к. комп к ней нельзя подключать. Он подключен только непосредственно к комплексу радиоперехвата и выдачи целеуказания через сетевуху встроенную, Вытащить и вставить кабель из сетевухи или из комплекса нельзя, там хитрая конструкция. Это что-то типо пульта управления, называется пост начальника смены. Узнал только что, вскрывать нельзя. В руководстве пользователя в таких случаях написано вызвать специалиста ВНИИС, видимо так и поступят.

к комплексу радиоперехвата и выдачи целеуказания

Очень хорошо, я таки спокоен за российские вооружённые силы :)

> я таки спокоен за российские вооружённые силы :)

> В руководстве пользователя в таких случаях написано вызвать специалиста ВНИИС, видимо так и поступят.

Не забудьте потребовать с этого человека передачку за неявную рекламу ВНИИС!

Читайте также: