Подключение к удаленному рабочему столу на виндовс виста

В этой статье описывается обновление клиента удаленного рабочего стола 6.1 и его влияние на службы терминалов в Windows Vista SP1, в Windows XP SP3 и в Windows Server 2008.

Поддержка Windows Vista Пакет обновления 1 (SP1) заканчивается 12 июля 2011 г. Чтобы продолжить получать обновления безопасности для Windows, убедитесь, что вы Windows Vista с Пакет обновления 2 (SP2). Дополнительные сведения см. на этой веб-странице Microsoft: поддержка заканчивается для некоторых версий Windows.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 951616

Введение

В этой статье обсуждается обновление клиента удаленного рабочего стола (RDC) 6.1, которое помогает использовать новые функции служб терминалов. Эти функции представлены в Windows Vista и Windows Server 2008 и доступны на компьютере с одной из следующих операционных систем:

Windows Vista с пакетом обновления 1 (SP1)

935791 Получение последнего пакета Windows Vista

Windows XP с пакетом обновления 3 (SP3)

322389 Получение последнего пакета Windows XP

Windows Server 2008

Клиент RDC 6.1 можно использовать для подключения к устаревшим серверам терминалов или удаленным рабочим столам, как и раньше. Однако новые функции, упомянутые в этой статье, доступны только при подключении клиента к удаленному компьютеру, который работает Windows Vista или Windows Server 2008.

Дополнительная информация

Клиентская версия RDC 6.1 содержит следующие функции.

Веб-доступ к службам терминала

Веб-доступ к службам терминалов (TS Web Access) — это служба в службах терминалов, которая позволяет сделать Windows Server 2008 Terminal Services RemoteApp (TS RemoteApp) доступными для пользователей из веб-браузера. Вы также можете использовать веб-доступ TS, чтобы сделать ссылку доступной для рабочего стола терминала сервера. Кроме того, TS Web Access позволяет пользователям открывать подключение из веб-браузера к удаленному рабочему столу любого сервера или клиентского компьютера, к которому пользователи имеют соответствующий доступ.

Подписание протокола удаленного рабочего стола (RDP)

Подписание RDP позволяет пользователям подписывать RDP-файлы и подключения, открытые из веб-доступа TS. Эта функция помогает пользователям убедиться, что они не используют вредоносные RDP-файлы для подключения к потенциально враждебным серверам терминалов. Вы также можете использовать параметры групповой политики, чтобы указать, что пользователь может открывать только подписанные файлы. Эта функция позволяет администраторам убедиться, что пользователи подключаются только к известным ресурсам.

Terminal Services EasyPrint

Terminal Services Easy Print — это новое решение перенаправления принтеров, которое было Windows Server 2008. Easy Print Службы терминалов позволяет убедиться, что клиентские принтеры всегда устанавливаются на удаленных сеансах и что вам не нужно устанавливать драйверы принтера на сервере терминала. Кроме того, служба терминала Easy Print решает ряд других проблем с перенаправлением принтеров, которые в прошлом были проблематичными. Очереди печати теперь печатаются за сеанс, все свойства принтера доступны в удаленном сеансе, а администраторы серверов терминалов могут использовать параметр политики для перенаправления только принтера по умолчанию. Терминал Службы Easy Print теперь является механизмом перенаправления принтера по умолчанию в службы терминалов. Поэтому для использования этой функции не требуется конфигурация.

Что необходимо для простой печати служб терминалов

Проверка подлинности на уровне сети

Проверка подлинности на уровне сети (NLA) — это новый метод проверки подлинности, который завершает проверку подлинности пользователей перед созданием полного подключения к удаленному рабочему столу и до того, как появится экран логотипа. Windows XP SP3 использует RDC 6.1 для поддержки NLA. Эта функция улучшает метод проверки подлинности и помогает защитить удаленный компьютер от вредоносных пользователей и вредоносных программ. NLA имеет следующие преимущества:

Для этого требуется меньше ресурсов удаленного компьютера. Удаленный компьютер использует ограниченное количество ресурсов перед проверкой подлинности пользователя. Более ранние методы проверки подлинности требовали, чтобы удаленный компьютер начал полное подключение к удаленному рабочему столу.

Это может помочь обеспечить лучшую безопасность, уменьшая риск вредоносных атак, которые могут ограничить или предотвратить доступ к Интернету.

Он использует проверку подлинности удаленного компьютера. Эта функция может защитить пользователей от подключения к удаленным компьютерам, которые настроены для вредоносных целей.

По умолчанию проверка подлинности на уровне сети (NLA) отключена в Windows XP Пакет обновления 3. Чтобы включить NLA, необходимо включить поставщика служб безопасности учетных данных (CredSSP).

Проверка подлинности сервера

В RDC 6.1 проверка подлинности сервера проверяет подключение к правильному удаленному компьютеру или удаленному серверу. Эта функция безопасности помогает предотвратить подключение к компьютеру или серверу, к которому вы не собирались подключаться. Эта функция также предотвращает непреднамеренное разоблачение конфиденциальной информации.

По умолчанию для подключения включена проверка подлинности сервера. Однако если вы хотите изменить параметры проверки подлинности сервера, выполните следующие действия:

Щелкните Параметры, а затем нажмите вкладку Advanced.

Три доступных варианта проверки подлинности:

Всегда подключайтесь, даже если сбой проверки подлинности

Если вы включаете этот параметр, вы можете подключиться, даже если RDC 6.1 не может проверить удостоверение удаленного компьютера.

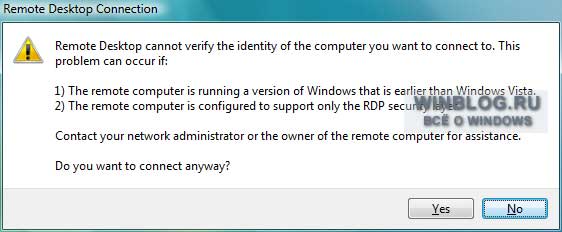

Предупредите меня, если проверка подлинности сбой

Если включить этот параметр, RDC 6.1 сообщает, не может ли он проверить подлинность удаленного компьютера. Этот параметр позволяет выбрать, следует ли продолжать подключение.

Не подключайтесь, если сбой проверки подлинности

Если вы включаете этот параметр, вы не можете подключиться, если RDC 6.1 не может проверить удостоверение удаленного компьютера.

Перенаправление ресурсов

Щелкните Параметры, щелкните вкладку Локальные ресурсы, нажмите кнопку Больше, а затем выберите контрольный окне поддерживаемых подключений и устройств Play.

Серверы шлюза терминала сервера

Более ранние версии RDC не могут подключаться к удаленным компьютерам через брандмауэры и через переводчиков сетевых адресов. Это потому, что порт 3389 обычно блокируется для повышения безопасности сети. Порт 3389 — это порт, используемый для подключения к удаленному рабочему столу. Однако сервер TS Gateway использует порт 443. Порт 443 передает данные через туннель Secure Sockets Layer (SSL).

Сервер TS Gateway имеет следующие преимущества:

Он включает удаленные подключения к корпоративной сети из Интернета без подключения виртуальной частной сети (VPN).

Он позволяет подключения к удаленным компьютерам через брандмауэры.

Это помогает совместному подключению к сети с другими программами, работающими на компьютере. Это позволяет использовать подключение поставщика интернет-услуг (ISP) вместо корпоративной сети для отправки и получения данных по удаленному подключению.

Чтобы указать сервер TS Gateway, выполните следующие действия:

Щелкните Параметры, щелкните вкладку Advanced и нажмите кнопку Параметры.

Позвольте мне выбрать позже

Этот параметр позволяет выбрать метод logon при подключении.

Запрос пароля

Этот параметр подсказок для пароля при подключении.

Смарт-карта

Этот параметр подсказок вставить смарт-карту при подключении.

Выберите или очистить сервер обхода TS Gateway для локального почтового ящика адресов. Выбрав этот контрольный ящик, вы не позволите перенабирать трафик, перемещающийся по локальным сетевым адресам и из них через сервер TS Gateway. Этот параметр позволяет ускорить подключение.

RemoteApp служб терминала

TS RemoteApp — это функция служб Windows терминалов, которая позволяет пользователям на клиентских компьютерах подключаться к удаленному компьютеру и запускать программы, установленные на удаленном компьютере. Например, сотрудники могут подключаться к удаленному компьютеру на рабочем месте и могут запускать Microsoft Word на этом компьютере. Администратор должен опубликовать программы для пользователей, чтобы иметь доступ к программам. Это то же самое, что и запуск программы, установленной на локальном компьютере.

TS RemoteApp упрощает администрирование системы, так как существует только одна копия программы для обновления и обслуживания вместо множества копий, установленных на отдельных компьютерах.

Пролет монитора

Удаленное подключение к настольным компьютерам поддерживает дисплеи с высоким разрешением, охватывающие несколько мониторов. Однако общее разрешение на всех мониторах должно быть менее 4096 x 2048 пикселей. Мониторы должны иметь одинаковое разрешение. Кроме того, мониторы должны быть выровнены рядом.

Чтобы рабочий стол удаленного компьютера охватывает несколько мониторов, введите Mstsc/span по командной подсказке.

Визуальные улучшения

Удаленное подключение к рабочему столу теперь поддерживает 32-битную сглаживку цветов и шрифтов.

Чтобы включить 32-битный цвет, выполните следующие действия:

Щелкните Параметры, щелкните вкладку Display и нажмите кнопку Высокое качество (32 бита) в списке Цветов.

Чтобы включить сглаживку шрифта, выполните следующие действия:

Щелкните Параметры, щелкните вкладку Experience и выберите поле для сглаживания шрифта.

Однако найти ее не так-то легко — доступ к ней осуществляется не из графического пользовательского интерфейса средства, а из командной строки.

Ограничения

Поддержка нескольких мониторов при подключении к удаленному рабочему столу — функция очень удобная, но у нее есть два ограничения:

1. Все подключенные к системе мониторы должны иметь одинаковое разрешение.

2. Разрешение экрана всех мониторов, в том числе на удаленной системе, не должно превышать 4096 x 2048 пикселей.

Командная строка

Рисунок A. При запуске подключения к удаленному рабочему столу из командной строки настройки подключения придется заполнять вручную.

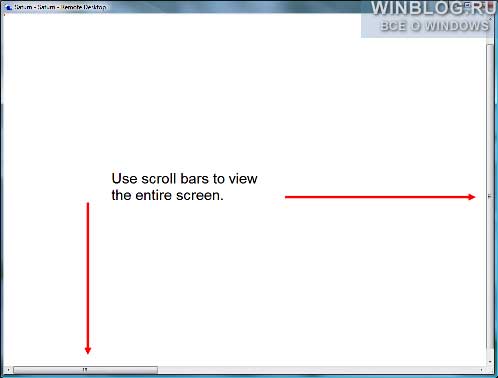

Рисунок B. При уменьшении размера окна растянутого удаленного стола для того, чтобы увидеть весь экран, придется воспользоваться полосами горизонтальной и вертикальной прокрутки.

Создание ярлыка

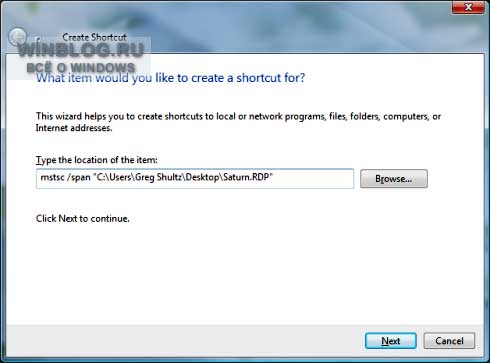

Рисунок C. Для подключения с использованием файла RDP и параметров командной строки можно создать стандартный ярлык Windows.

Теперь с помощью этого ярлыка вы сможете подключаться к удаленному компьютеру, используя все доступные мониторы. Разумеется, при открытии нескольких окон растянутый рабочий стол будет вести себя не совсем так, как при работе с несколькими мониторами на локальной системе — придется проявить фантазию и изменить размеры окон так, чтобы они все удобно уместились на удаленном рабочем столе.

А что думаете вы?

Автор: Greg Shultz

Перевод: SVET

Оцените статью: Голосов

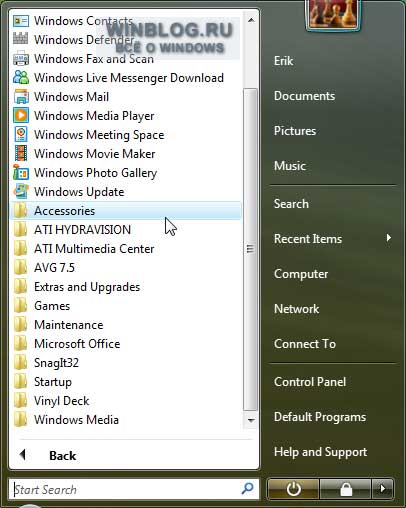

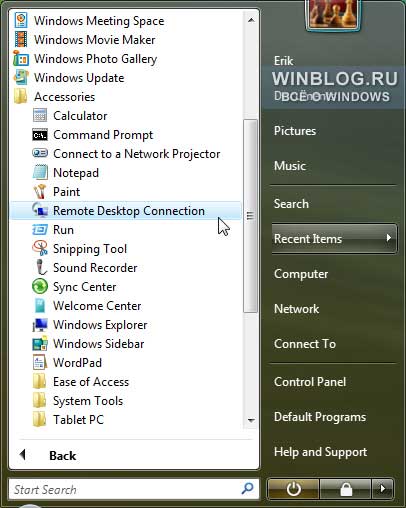

Прежде чем подключаться к другому компьютеру с использованием функции Подключения к удаленному рабочему столу Windows Vista, убедитесь, что принимающая система настроена на то, чтобы принимать от удаленного компьютера запросы на подключение.

Права на подключение к удаленному рабочему столу Vista

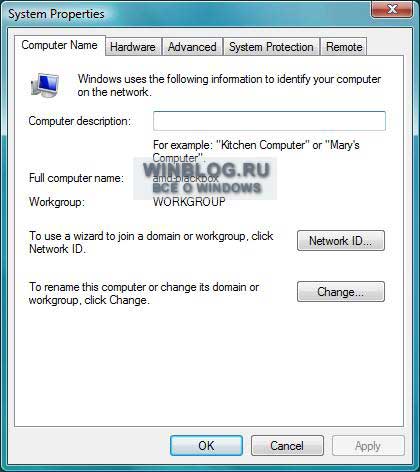

Свойства системы

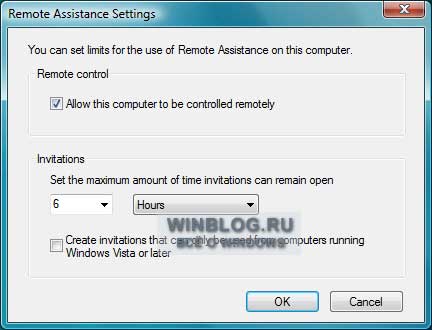

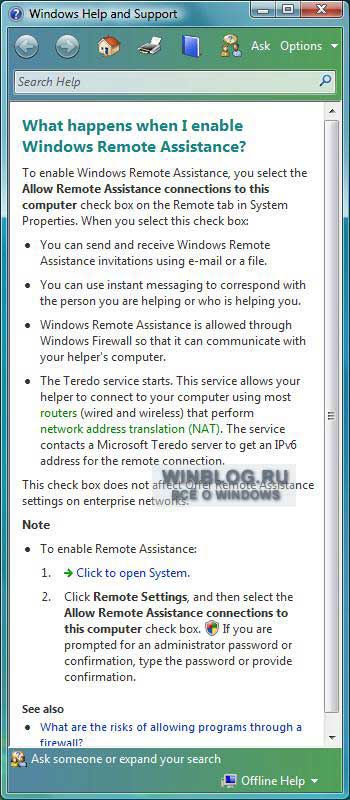

Удаленный помощник

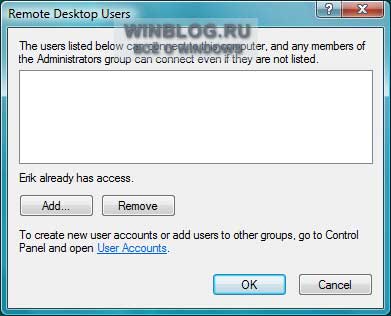

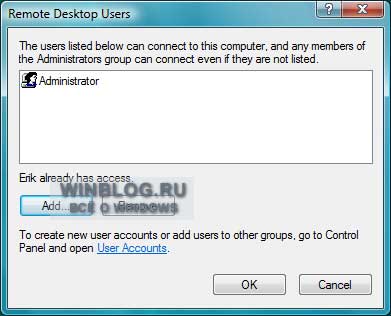

Пользователи удаленного рабочего стола

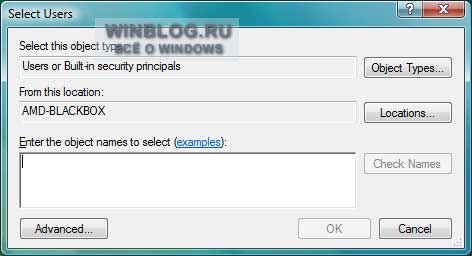

Выбрать пользователей

После добавления пользователей они появляются в окне, показанном на рисунке.

Пользователи удаленного рабочего стола

Справка Windows

Свойства системы

Подключение к удаленному рабочему столу

Подключение к удаленному рабочему столу

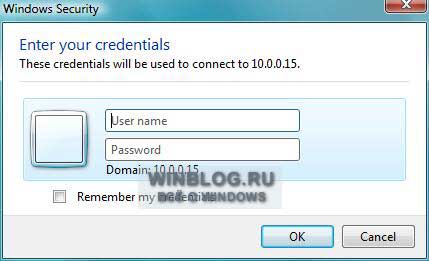

При подключении к другим системам с помощью функции Подключения к удаленному рабочему столу Windows Vista пользователь должен ввести имя пользователя и пароль учетной записи с правами доступа к удаленному рабочему столу для компьютера или сервера, к которым осуществляется подключение.

Мандат на подключение к удаленному рабочему столу

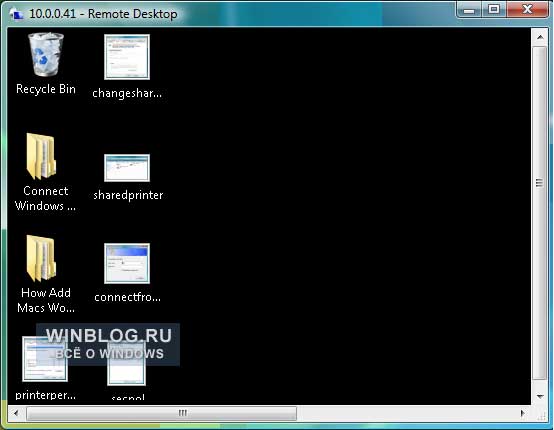

Рабочий стол удаленного компьютера в отдельном окне

Предупреждение системы безопасности при подключении к удаленному рабочему столу

Оцените статью: Голосов

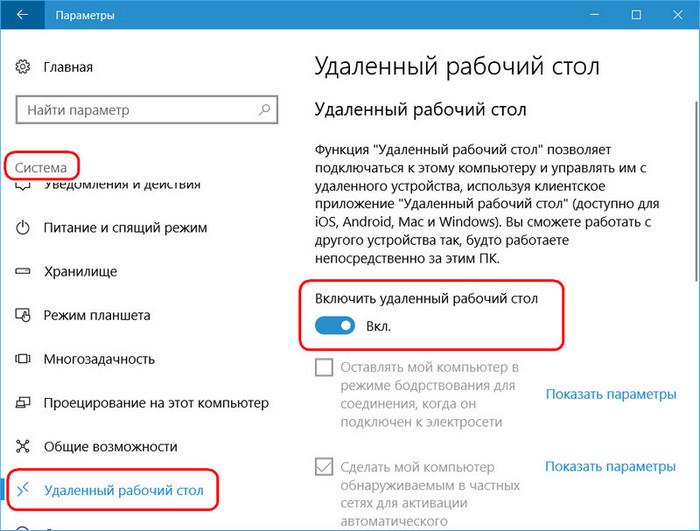

Используйте удаленный рабочий стол на устройстве с Windows, Android или iOS, чтобы дистанционно подключиться к компьютеру с Windows 10. Вот как настроить на компьютере разрешение удаленных подключений, а затем подключиться к компьютеру, который вы настроили.

Включите удаленные подключения на компьютере, к которому требуется подключиться.

Убедитесь, что Windows 11 Pro. Чтобы проверить это, выберите Начните и откройте Параметры . Затем в области Система выберите О системе и в Windows спецификации, наймем edition . Сведения о том, как Windows 11 Pro, можно найти в Windows главная WindowsPro.

Когда все будет готово, выберите Начните и откройте Параметры . Затем в области Система выберите Удаленный рабочий стол, установите для удаленного рабочего стола в действие, а затем выберите Подтвердить.

Обратите внимание на имя этого компьютера в под названием компьютера. Оно понадобится позже.

Используйте удаленный рабочий стол для подключения к настроенному компьютеру.

На локальном компьютере Windows: В поле поиска на панели задач введите Подключение к удаленному рабочему столу и выберите Подключение к удаленному рабочему столу. В окне "Подключение к удаленному рабочему столу" введите имя компьютера, к которому необходимо подключиться (из шага 1), а затем нажмите кнопку Подключиться.

На устройстве Windows, Android или iOS:Откройте приложение "Удаленный рабочий стол" (можно скачать бесплатно в Microsoft Store, Google Play и Mac App Store) и добавьте имя компьютера, к которому вы хотите подключиться (см. шаг 1). Выберите имя удаленного компьютера, которое вы добавили, и дождитесь завершения подключения.

Включите удаленные подключения на компьютере, к которому требуется подключиться.

Убедитесь, что у вас установлена Windows 10 Pro. Чтобы проверить это, перейдите в> Параметры > система>о системе и найдите Edition. Сведения о том, как получить Windows 10 Pro, можно найти в Windows 10 Домашняя до Windows 10 Pro.

Когда все будет готово, выберите Начните > Параметры > система > удаленный рабочий стол и включит включить удаленный рабочий стол.

Запомните имя компьютера в разделе Как подключиться к этому ПК. Оно понадобится позже.

Используйте удаленный рабочий стол для подключения к настроенному компьютеру.

На локальном компьютере Windows: В поле поиска на панели задач введите Подключение к удаленному рабочему столу и выберите Подключение к удаленному рабочему столу. В окне "Подключение к удаленному рабочему столу" введите имя компьютера, к которому необходимо подключиться (из шага 1), а затем нажмите кнопку Подключиться.

На устройстве с Windows, Android или iOS Откройте приложение "Удаленный рабочий стол" (можно скачать бесплатно в Microsoft Store, Google Play и Mac App Store) и добавьте имя компьютера, к которому вы хотите подключиться (см. шаг 1). Выберите имя удаленного компьютера, которое вы добавили, и дождитесь завершения подключения.

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w: | Ширина окна удаленного рабочего стола. |

| /h: | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

Настройка другой функциональности удаленного доступа

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

Или же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

P.S. Мы ищем авторов для нашего блога на Хабрахабре.

Если у вас есть технические знания по работе с виртуальными серверами, вы умеете объяснить сложные вещи простыми словами, тогда команда RUVDS будет рада работать с вами, чтобы опубликовать ваш пост на Хабрахабре. Подробности по ссылке.

Читайте также: